HVV经验分(fēn)享--防守方第二期 HVV中期防守

近年来,随着大数据、物(wù)联网、云计算的飞速发展,网络攻击事件逐年增加,攻击危害程度也越发严重,攻击行為(wèi)也越发重要,从企业逐渐伸向國(guó)家,國(guó)家关键信息基础设施建设也面临着无形威胁。

面对这种情况,國(guó)家对网络安全进行布局,HVV行动应运而生。

我公司此次便派遣网络安全工程师进入事业单位进行HVV,保障事业单位的网络安全。

HVV中期防守:

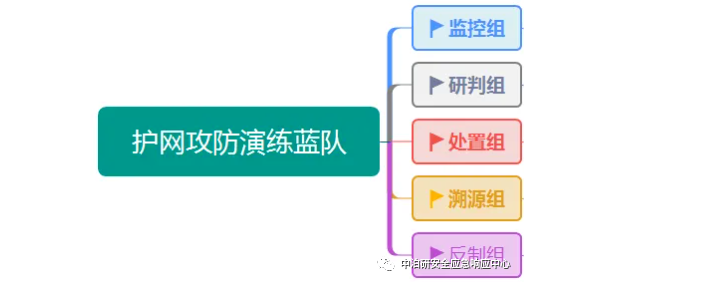

HVV期间设置五个组,如下:

(1)监控组:负责实时汇报监控平台上的高危告警;

(2)研判组:负责实时研究判断监控组反馈的高危告警是否為(wèi)误报;

(3)处置组:负责应急处置研判组反馈的真实攻击告警事件;

(4)溯源组:负责溯源攻击告警事件及攻击者相关信息;

(5)反制组:负责反制钓鱼邮件中的钓鱼网站或通过社工方法反制红队。

在此次HVV中,遭遇攻击列举如下:

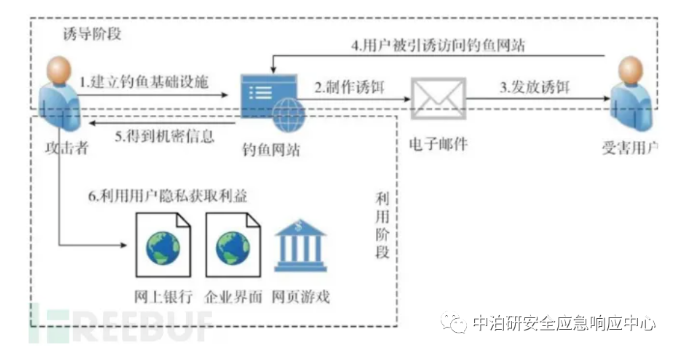

(1)钓鱼攻击

HVV防守期间,发现内网一台终端不断对内网其它主机进行扫描和爆破。处置人员在将此终端进行断网隔离后,溯源发现该主机被植入木(mù马,是员工点击钓鱼链接后下载的木(mù马程序,该钓鱼链接大致是“為(wèi)保证系统正常运行,请在下班前点击链接升级系统”。处置人员立即清除木(mù马程序,并将杀毒软件更新(xīn)到最新(xīn)病毒库,开启杀毒软件对邮件附件的扫描功能(néng)。并对员工进行安全意识培训。

(2)服務(wù)器0day

HVV期间在威胁告警平台发现一台服務(wù)器一直在进行横向扩散,主要是powereshell恶意脚本攻击和遠(yuǎn)控木(mù马攻击。得到告警信息后,处置人员便在服務(wù)器的nginx原始日志(zhì)中查看该时间段的攻击行為(wèi),发现是遠(yuǎn)程代码执行拿(ná)到权限后,并进行木(mù马植入,恶意用(yòng)户test添加。使得服務(wù)器被种下名為(wèi)office的cs木(mù马,以及名為(wèi)1.ps1的恶意脚本文(wén)件等操作。处置人员定位到office.exe遠(yuǎn)控木(mù马后,进行现场病毒取样,微步沙箱云分(fēn)析,得到外连ip。确定是0DAY后,及时更新(xīn)到安全版本,清除遠(yuǎn)控木(mù马office.exe,1.ps1,删除异常账号test。

HVV期间发现客户内网存在的问题如下:

(1)内网存在大量弱口令未更改,admin,123456等弱密码比比皆是,或更改的强密码记录在excel中;

(2)部分(fēn)主机开启了445、3389、22等端口,安全设备未设置相关策略;

(3)部分(fēn)服務(wù)器未安装杀毒软件;

(4)人员安全意识不足,遭受钓鱼邮件攻击,导致权限丢失,数据泄露。

為(wèi)此,我公司提出建议如下:

(1)整改内网所有(yǒu)弱口令,密码至少要有(yǒu)特殊字符大小(xiǎo)写和数字,设置安全登录次数,重要业務(wù)还要设置单点登录;

(2)关闭所有(yǒu)主机和服務(wù)器的遠(yuǎn)程传播端口;

(3)服務(wù)器下载安装杀毒软件后,再进行全盘查杀;

(4)对人员安全意识进行培训,不随意点来历不明的邮件和网址,下载官方软件。

中泊研安全技术团队多(duō)次参与省内外大型HVV活动,通过以红蓝两方的视角,渗透测试+安全服務(wù)的模式多(duō)次取得优异成绩,得到用(yòng)户的认可(kě)。